По понятным причинам, в нашей стране подобное движение, если и

возникнет, то не скоро. Лично я вообще не стал бы открывать посторонним

людям доступ в Интернет через мою сеть, и вовсе не из жадности, а из

осторожности. Представьте себя хакером-злоумышленником. Ваша первая

задача – скрыть свою Identity в Сети, а самый лучший способ сделать это –

воспользоваться чужим Интернет-аккаунтом…

Главный недостаток беспроводных сетей является продолжением их

главного достоинства - отсутствия проводов и простоты подключения к

сети нового устройства. В случае с «проводной» сетью, сеть, в некотором

смысле, защищена от вторжения на физическом уровне: для того, чтобы

сделать свой компьютер частью этой сети, нужно иметь доступ в здание,

где она расположена, и найти точку для подключения. Для подключения к

беспроводной сети (далее WLAN) достаточно присесть с ноутбуком (в

крайнем случае – с двумя) где-то в зоне покрытия сети, а зона эта

практически всегда превышает площадь здания для которого она

предназначена. Понимая этот недостаток WLAN, разработчики предусмотрели

протоколы защиты различных уровней. В самом нижнем классе по степени

защиты находится протокол WEP.

Название протокола расшифровывается как Wired Equivalent Privacy,

что приблизительно переводится как «защита, эквивалентная проводным

сетям». Иначе говоря, протокол должен обеспечивать тот же уровень

защиты, который обеспечивает LAN, не защищенная никакими дополнительными

средствами, то есть, не позволять каждому прохожему подключить свой

компьютер к сети. Действительно, для подключения к беспроводной сети,

защищенной протоколом WEP, нужно знать ключ сети. Однако, по моему

мнению, протокол WEP не создает уровень защиты, эквивалентный LAN, а

только провоцирует пользователей создавать плохо-защищенные сети. С

одной стороны, взломать WEP очень легко. С другой стороны, во всей

документации, посвященной Wi-Fi оборудованию и ПО, режим работы с WEP

называется защищенным. По этой причине у неискушенного пользователя

может возникнуть ощущение, что включив WEP, он действительно обезопасил

свою сеть от вторжения (тем более что 64-, 128- и 256-разрядные ключи

WEP выглядят очень солидно). Возможность легкого взлома беспроводных

сетей, защита которых доверена WEP, даже привела к появлению нового

хакерского увлечения – вардрайвинга (wardriving) – охоты за

плохо-защищенными беспроводными сетями. Если вы – владелец беспроводной

сети и не хотите стать жертвой злоумышленников, вам следует определить,

насколько уязвима ваша сеть и принять меры для повышения уровня ее

защищенности.

Инструментарий анализа сети

Для проверки собственной сети на предмет уязвимости (а именно о

проверках собственной сети мы будем говорить) необходимо как специальное

ПО, так и специальное оборудование. Обзор этих средств следует начать с

ПО, так как оборудование следует выбирать с учетом его требований.

Самым продвинутым на сегодняшний день программным комплексом анализа

безопасности WLAN является пакет Auditor, собранный обитателями сайта с

говорящим названием remote-exploit.org.

Рисунок 1. Логотип

пакета Audiotor

Auditor – это «живой» дистрибутив Linux, напичканный всевозможными

программами и скриптами для анализа безопасности сети – сканерами,

снниферами, стаферами IP-пакетов, генераторами MAC-адресов, словарями

паролей (с помощью которых вы сможете проверить «крепкость» своего

пароля), анализаторами трафика и т.п.. Auditor запускается и работает

прямо с CD-диска, хотя при желании его можно установить и на жесткий

диск компьютера. Особое внимание создатели Auditor уделили беспроводным

сетям. Специально для анализа безопасности WLAN представлено множество

инструментов: взламыватели WEP и WPA, программы анализа BlueTooth и

многое другое.

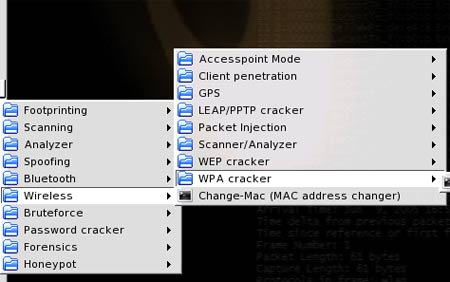

Рисунок

2. Стартовое меню Auditor. Чем бы заняться?

Поскольку Audiotor иногда заставляет Wi-Fi оборудование работать в не

совсем стандартных режимах, программа поддерживает не все Wi-Fi

адаптеры. Список поддерживаемого оборудования можно найти на форумах

упомянутого выше сайта. Хорошо подходят PCMCIA-адаптеры на базе чипсетов

PRISM. Этими чипсетами оснащают, например, адаптеры Senao. Можно

порекомендовать адаптер Senao SL 2511CD PLUS. Преимущество этого

адаптера заключается еще и в том, что он позволяет подключить внешнюю,

более мощную антенну (что довольно редко встречается среди

PCMCIA-адаптеров).

Рисунок

3. Wi-Fi адаптер Senao SL 2511CD PLUS

Мощная внешняя антенна нужна атакующим сеть для того, чтобы

улавливать слабые сигналы далеких сетей, и тут сразу напрашивается еще

одна мера защиты от вторжения. Многие беспроводные точки доступа имеют

регулятор мощности сигнала, который по умолчанию выставлен не

максимальное значение. Если размеры помещения позволяют, уменьшите

мощность сигнала. Это, в свою очередь, уменьшит риск того, что ваша сеть

будет обнаружена и атакована извне. Еще одно средство, позволяющее

защитить вашу сеть от случайного обнаружения – отключение

широковещательной рассылки идентификатора SSID (это можно сделать в

настройках точки доступа). Отключение широковещательной рассылки SSID

сделает сеть невидимой для утилиты поиска сетей, встроенной в Microsoft

Windows, а также для некоторых других программ, но не для специальных

инструментов, входящих в состав пакета Auditor (например, Kismet).

Что касается процедуры взлома WEP, то ее в последнее время не

описывал только ленивый, и повторять ее здесь мы не будем. Отмечу

только, что для этого необходимо два компьютера с Wi-Fi адаптерами, один

из которых атакует, а другой выполняет роль снифера. При этом на взлом

уходит несколько секунд (в крайнем случае – минут).

Учитывая вышесказанное, протокол WEP может служить лишь защитой

от случайного подключения к вашей сети или защитой от подключения

новичков.

Для защиты WLAN от атак более продвинутых «пользователей» были

разработаны более стойкие системы безопасности – WPA (Wi-Fi Protected

Access) и WPA2, представляющие надстройку над WEP. Эти протоколы требуют

регистрации каждого компьютера в сети. Взлом WPA значительно более

трудоемок, по сравнению с WEP, а взлом WPA2 может стать еще более

трудным делом, так как в этой системе используется алгоритм шифрования

AES (для которого, правда, необходим сервер RADIUS).

Но для хакеров, как известно, ничего невозможного нет. На еще

одном сайте с говорящим названием www.crimemashine.org приводится

туториал по взлому WPA при помощи атаки со словарем. Использование

словаря указывает, что для надежной защиты WLAN с помощью WPA необходимо

тщательно выбирать пароль. Для достижения высокого уровня безопасности

пароли должны быть довольно длинными (специалисты рекомендуют 16

символов).

Таким образом WPA представляет собой достаточно надежный метод

защиты обычной WLAN, не являющейся предметом пристального внимания

сверходаренных хакеров, но, к сожалению, многие пользователи WLAN не

используют его из-за того, что старое оборудование, с которым приходится

работать, поддерживает только WEP. А для использования AES нужны еще и

серверы RADIUS. В качестве компромиссного варианта я предлагаю WPA-PSK с

протоколом TKIP, который не требует никаких дополнительных средств,

кроме паролей.

Вообще же беспроводные сети должны вырабатывать у их владельцев

новые принципы отношения к безопасности. Помня о том, что к сети может

кто-то подключиться, неплохо защитить паролями все разделяемые ресурсы

сети, даже если она организована «только для своих».

Перспективы

Как видим, организация беспроводных сетей прибавляет забот в

плане обеспечения безопасности. Вопросы безопасности тем более важны,

что в перспективе WLAN представляют неплохое средство построения

домашних сетей (сетей, объединяющих несколько квартир). В железобетонном

доме зона покрытия среднестатистической точки доступа составляет

несколько десятков метров. С помощью усиливающей антенны или репитера

это значение можно увеличить в несколько раз. Таким образом

сетестроители избавляются от трудностей, связанных с прокладкой проводов

и поддержанием их в рабочем состоянии. К этому следует добавить, что

сети Wi-Fi несомненно ожидает не только компьютерное будущее – сегодня

Wi-Fi-интенрфейсами оснащается все больше периферийных устройств –

стерео-плееров, цифровых фотокамер, фотопринтеров и т.п. , так что

проблемы безопасности будут стоять очень остро.

|

Каталог статей

Каталог статей Регистрация

Регистрация Вход

Вход